En tant que système pair-à-pair décentralisé, la blockchain n’est pas épargnée par les hacks et les attaques en tout genre, engendrant parfois d’importantes pertes financières. Ces attaques sont de natures variées et les développeurs travaillent d’arrache-pied pour les éviter. Zoom sur l’une des plus importantes menaces qui plane au-dessus des blockchains : les attaques Sybil.

C’est quoi une attaque Sybil ?

Une attaque Sybil est une attaque informatique. Le nom de cette attaque fait référence au sujet du livre « Sybil » de Flora Rheta Schreiber qui raconte l’histoire de Shirley (Sybil) Ardell Mason, victime d’un trouble dissociatif de l’identité et est apparu pour la première fois en 2002 dans le département de recherche en informatique de Microsoft.

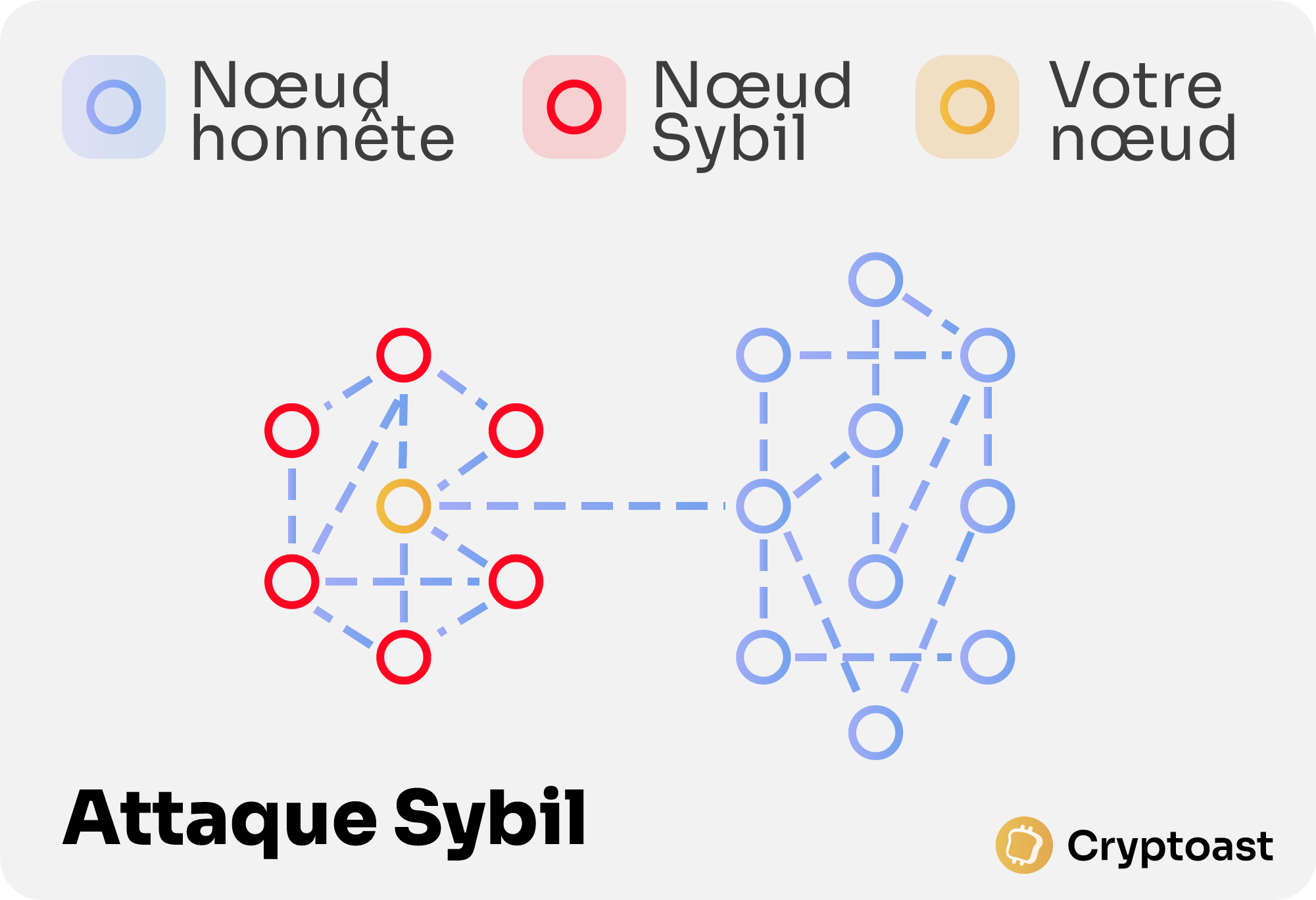

Une attaque Sybil se produit généralement sur les réseaux peer-to-peer pour une raison toute simple : leur bon fonctionnement repose sur de multiples entités toutes distinctes les unes des autres.

Or, on sait que dans le monde numérique, il est très complexe de se retrouver avec des identités distinctes, le tout sans entité centralisée.

Zengo : le wallet mobile ultra-sécurisé pour vos cryptos

Dans les grandes lignes, une attaque Sybil se manifeste lorsqu’un un acteur malveillant entreprend de manipuler à son avantage un réseau en créant de multiples identités différentes au sein de ce dernier.

En 2014, Tor, le réseau peer-to-peer et décentralisé le plus populaire, a essuyé une attaque Sybil pendant plusieurs mois.

Les attaquants sont parvenus à prendre le contrôle d’environ la moitié des nœuds du réseau dans le but d’espionner le trafic des données et de désanonymiser les utilisateurs.

Aujourd’hui, les responsables de Tor ne savent toujours pas s’ils ont découvert tous les relais malveillants, ni l’ampleur exacte de l’attaque, ni si l’intégralité des données collectées ont été détruites.

💡 Sur le même thème : Qu’est-ce qu’une attaque par SIM swap et comment s’en protéger ?

Les risques d’une attaque Sybil pour une blockchain

Une attaque Sybil peut vraiment avoir des effets dévastateur sur une blockchain, non seulement parce qu’il s’agit d’un réseau qui repose sur la confiance, mais aussi parce que c’est une technologie qui véhicule de la valeur pécuniaire avec les cryptomonnaies.

Pour les blockchains, une attaque Sybil pose plusieurs risques majeurs comme :

- Une manipulation du consensus : une attaque Sybil implique la création de multiples identités ou nœuds par une seule entité, lui permettant potentiellement de contrôler une part disproportionnée du réseau et de manipuler le consensus en sa faveur ;

- De la double dépense : l’attaque Sybil peut être utilisée pour faciliter des attaques de double dépense, aussi appelées attaques des 51 %. En contrôlant une majorité de nœuds d’un réseau, un attaquant pourrait confirmer des transactions frauduleuses sur sa propre version de la blockchain, lui permettant d’effectuer des doubles dépenses ;

- De la censure : en contrôlant un grand nombre de nœuds dans le réseau, un attaquant Sybil peut censurer certaines transactions en les empêchant d’être confirmées ou en les écartant du processus de consensus. Cela pourrait être utilisé pour nuire à des utilisateurs spécifiques ou pour bloquer des transactions considérées comme indésirables ;

- Une fuite de données : les nœuds sont garants des informations qui circulent sur le réseau et un nœud malveillant pourrait se retrouver en possession d’informations sensibles ou confidentielles ;

- Une dégradation de la confiance : les attaques Sybil peuvent rapidement saper la confiance des utilisateurs dans la blockchain, car elles compromettent ses caractéristiques fondamentales, à savoir la décentralisation et la résistance à la censure. Si les utilisateurs perdent confiance dans la fiabilité et la sécurité du réseau, cela pourrait entraîner une baisse de l’adoption et de la valeur de la blockchain concernée, voire altérer son fonctionnement.

Cryptoast Research : Ne gâchez pas ce bull run, entourez vous d’experts

Pour un réseau distribué sur lequel repose des millions, voire des milliards d’euros, il est primordial de se prémunir de ce genre d’attaques. Heureusement, il existe plusieurs moyens de le faire.

D’abord, le mécanisme de consensus est censé agir comme un pare-feu contre les attaques Sybil. Pour les blockchains fonctionnant avec la preuve de travail (Proof of Work) comme Bitcoin, le processus de validation des transactions repose sur une dépense d’énergie substantielle.

Même si la création d’identités multiples est toujours possible, il est aujourd’hui quasiment impossible pour un attaquant de fournir une puissance de calcul suffisante pour compromettre la blockchain Bitcoin.

Le but n’est pas tant de supprimer la possibilité de l’attaque, mais plutôt de rendre cette attaque non viable économiquement et très difficile à mettre en œuvre.

Même chose pour les blockchains fonctionnant avec la preuve d’enjeu (Proof of Stake) comme Ethereum, mais à la place de dépenser de l’énergie, l’attaquant doit verrouiller une grande quantité de tokens en staking.

Zengo : le wallet mobile ultra-sécurisé pour vos cryptos

Ensuite, il existe des moyens de se prémunir des attaques Sybil en touchant à la création et la gestion des identités sur une blockchain.

Par exemple, Steem est une blockchain sociale qui récompense les utilisateurs en fonction de leur participation et de leur contribution au réseau avec un système de réputation particulier.

D’autres protocoles mettent en place des procédures de vérification d’identité, que ce soit par le fait de devoir fournir un numéro de téléphone, ou bien une adresse IP ou encore des informations personnelles.

Sur la blockchain Casper par exemple, les nœuds sont identifiés grâce à leur adresse IP et cela permet de limiter la création d’un trop grand nombre d’entités par un seul acteur.

Ces solutions ne sont pas idéales et les attaques Sybil représentent une importante menace pour les blockchains.

Actuellement, la principale approche consiste à rendre ces attaques prohibitivement coûteuses, et cela est plutôt efficace si une blockchain est hautement sécurisée comme Bitcoin, moins si celle-ci vient de débuter son activité ou qu’elle manque de participants.

💡 Sur le même thème : Top 7 des arnaques aux cryptomonnaies les plus courantes – Comment les repérer ?

Newsletter 🍞

Recevez un récapitulatif de l’actualité crypto chaque lundi par mail 👌

Ce qu’il faut savoir sur les liens d’affiliation. Cette page peut présenter des actifs, des produits ou des services relatifs aux investissements. Certains liens présents dans cet article peuvent être affiliés. Cela signifie que si vous achetez un produit ou que vous vous inscrivez sur un site depuis cet article, notre partenaire nous reverse une commission. Cela nous permet de continuer à vous proposer des contenus originaux et utiles. Il n’y a aucune incidence vous concernant et vous pouvez même obtenir un bonus en utilisant nos liens.

Les investissements dans les crypto-monnaies sont risqués. Cryptoast n’est pas responsable de la qualité des produits ou services présentés sur cette page et ne pourrait être tenu responsable, directement ou indirectement, par tout dommage ou perte causé suite à l’utilisation d’un bien ou service mis en avant dans cet article. Les investissements liés aux crypto-actifs sont risqués par nature, les lecteurs doivent faire leurs propres recherches avant d’entreprendre toute action et n’investir que dans les limites de leurs capacités financières. Cet article ne constitue pas un conseil en investissement.

Recommandations de l’AMF. Il n’existe pas de rendement élevé garanti, un produit présentant un potentiel de rendement élevé implique un risque élevé. Cette prise de risque doit être en adéquation avec votre projet, votre horizon de placement et votre capacité à perdre une partie de cette épargne. N’investissez pas si vous n’êtes pas prêt à perdre tout ou partie de votre capital.

Pour aller plus loin, lisez nos pages Situation Financière, Transparence du Média et Mentions Légales.

Comment acheter du Dogecoin (DOGE) en 2024 ? La crypto préférée d’Elon Musk – Crypto Lemonde